TYPO3 Security Optimierungen

Laut BSI Sicherheitsstudie über verschiedene CMS (Content Management Systeme) schneidet TYPO3 nicht schlecht ab und vor allem die Infrastruktur rund um TYPO3 mit Security Bulletins, TYPO3 Security Guidelines und einem offiziellen und sehr aktivem Security Team findet großes Lob.

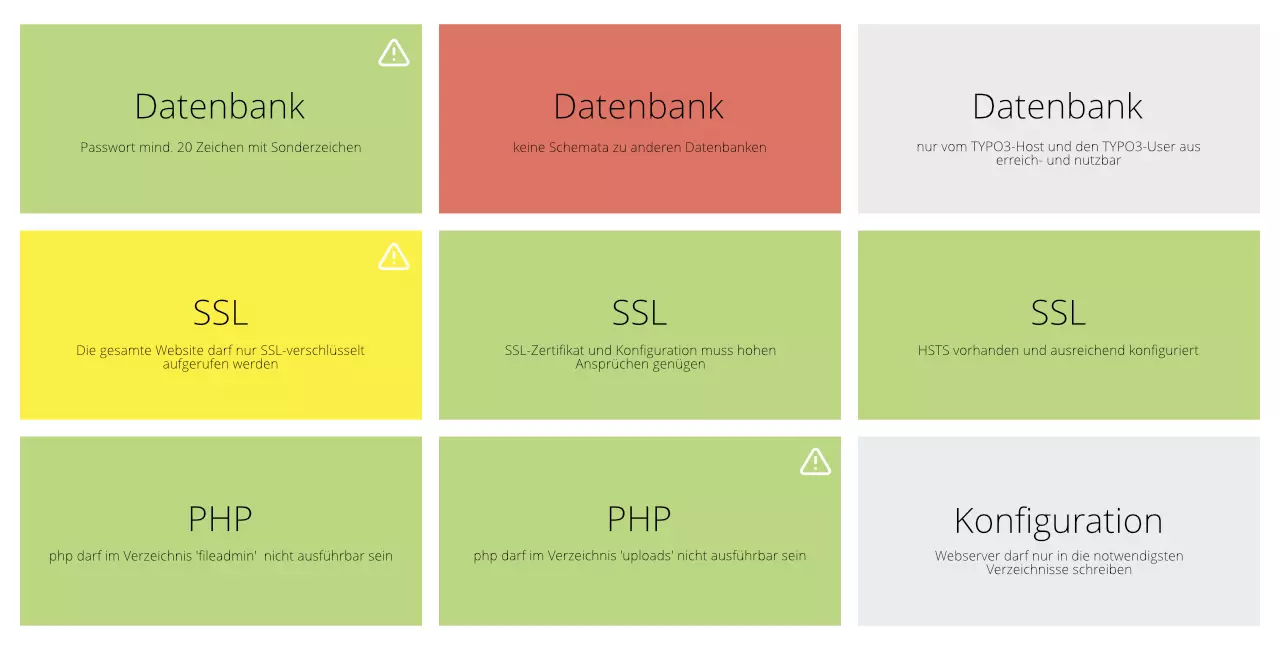

Durch verschiedene Maßnahmen kann das System aber noch weiter optimiert und abgesichert werden. Wir empfehlen vor allem dem Einsatz des Helmut Hummel Secure Web Packages zur weiteren Absicherung. Damit kann PHP nur noch wenigen, definierten Stellen über den Apache ausgeführt werden, was Hacks über Webshells nahezu unmöglich macht. Außerdem sollten HTTP Secure Headers und Cookie Domains konfiguriert werden, so dass das Ausführen von Fremd-Scripten blockiert wird. Achten Sie ebenfalls darauf, Benutzerrechte möglichst rezessiv zu vergeben. Müssen alle Redakteure wirklich HTML- und iFrame-Content-Elemente in TYPO3 einstellen können? Um das Live-System weiter zu schützen, kann mit Tools wie dem Content Publisher für TYPO3 auch ganz auf Redakteurs-Benutzer auf dem Live-TYPO3 verzichtet werden.

Zusätzlich empfehlen wir ein laufendes Monitoring des TYPO3-Cores und verwendeter Zusatz-Extensions mit Prüfung auf Sicherheitsupdates. Hier empfiehlt sich der Einsatz eines Caretaker-Servers zusammen mit der Caretaker Extension für TYPO3. Auf Server-Ebene sollten ebenfalls Tools wie ICINGA oder Sentry Verwendung finden.